Verräterische Spuren in Ausdrucken und Scans

September 2022 (Liste der Stichproben aktualisiert 2023-12-02)

In unserem Ladengeschäft in Leipzig (Deutschland) ermöglichen wir es Personen, wie in unserem Konzept beschrieben, ein Multifunktionsgerät (Drucker, Kopierer und Scanner) zu nutzen. Damit dies möglichst datenschutzfreundlich erfolgen kann, haben wir uns mit den Datenschutzaspekten auseinandergesetzt und treffen eine Reihe von Maßnahmen. Im Gegensatz zu vielen anderen Copyshops haben wir keine Kameras angebracht, weder vor noch in unserem Geschäft.

Auf andere Faktoren haben wir keinen oder nur bedingten Einfluss. So werden bei jedem Druck, jeder Kopie und jedem Scan Spuren oder Informationen hinterlassen, die sich nachteilig auf die Benutzerin auswirken kann. Etwa wenn es sich um vertrauliche oder private Dokumente handelt, die damit ungewollt in fremde Hände fallen könnten, oder wenn die Spuren und Informationen dazu geeignet sind, die Person zu identifizieren.

Inhaltsverzeichnis

Datenspeicherung und Verarbeitung

Externe Datenträger

Sofern nicht nur eine Kopie von einem mitgebrachten Dokument erstellt werden soll, wird sehr wahrscheinlich ein wiederbeschreibbarer Datenträger (USB-Stick, SD-Karte, …) verwendet, um darauf gescannte Dokumente zu speichern oder gespeicherte Dokumete zu drucken. In einigen Selbstbedienungs-Copyshops müssen mitgebrachte Datenträger an einen Computer angeschlossen werden, um gespeicherte Dokumente ausdrucken zu können.

Malware

Diese Computer und Geräte können mit Schadsoftware infiziert sein. Dabei besteht etwa die Möglichkeit, dass die Schadsoftware sich auf dem verwendeten wiederbeschreibbaren Datenträger einnistet und bei einer weiteren Nutzung ausbreitet und vielfältigen Schaden anrichtet. Denkbar ist auch, dass die Schadsoftware gespeicherte Dateien ausliest und weiterleitet. Nicht zuletzt können Spuren der Dateien auf dem Gerät verbleiben und dort später in fremde Hände geraten.

Golem.de und Kaspersky haben dies im Jahr 2015 mit 70 USB-Sticks an Fototerminals und in Copyshops in mehreren Städten getestet. Dabei wurde ein USB-Stick mit der Schadsoftware Sality infiziert.

Um die genannten Risiken zu verringern, können Personen bei uns von unserem Tails-Terminal drucken und gescannte Dokumente speichern. (Dabei handelt es sich um einen Computer ohne Festplatte. Auf ihm startet das Betriebssystem Tails von einer DVD. Damit kannst du dich anonym im Internet bewegen und Dokumente bearbeiten, ohne Spuren auf dem Computer zu hinterlassen. Eine Kabine schützt dich dabei vor neugierigen Blicken.) Es besteht zusätzlich die Möglichkeit, zu druckende Dateien auf CD/DVD mitzubringen und gescannte Dokumente auf CD/DVD zu brennen.

Die Verwendung von einmalig beschreibbaren CDs und DVDs ist hier sicherer als Flash-Speichermedien wie USB-Sticks und SD-Karten, auch wenn letztere einen Schreibschutz anbieten: "Bei Speichermedien mit eingebautem Hardware-Schreibschutz gibt es immer die Unsicherheit, in wie weit eine proprietäre Firmware die Blockade der Schreibkommandos und anderer Kommandos (Firmwareupdate) garantiert und nur die zum Lesen des Datenträgers erforderlichen Kommandos durchlässt."1 Wer mehr zu Schreibtschutz lesen möchte, oder selbst einen Schreibschutz nachrüsten möchte, dem sei die Seite vkldata.com empfohlen.

Hardware-Schreibblocker (z. B. für forensische Arbeiten DE, EN) erscheinen uns für diesen Einsatz aktuell zu kostspielig und unpraktikabel. Eine Open-Source-DIY-Lösung, wie auf der Black Hat Europe 2012 erstmals veröffentlicht, hat leider eine sehr geringe Lesegeschwindigkeit.

Identifikation

Externe Datenträger wie beispielsweise USB-Sticks oder Mobiltelefone werden vom Betriebssystem des Geräts erkannt. Die dabei entstehenden Logdateien (Protokolle) können bei einer Auswertung, z. B. nach einer Beschlagnahmung oder Infizierung, eine Vielzahl von Informationen zu an dem Gerät verwendeten externen Datenträgern preisgeben. Sie können u. a. Hardware-Seriennummern, Produktbezeichnungen und Produkt-IDs, Hersteller-IDs, Zeitpunkte des Einbindens und Auswerfens, UUID/GUID von Dateisystemen und mehr aus den letzten Wochen, Monaten oder Jahren umfassen. 2 3 4 Sofern es mehr als ein Gerät bzw. eine Person betrifft, könnten darüber auch Verbindungen zwischen mehreren Geräten und Personen hergestellt werden. Für sensible Arbeiten empfiehlt es sich daher ein Betriebssystem wie Tails zu nutzen, welches beim Herunterfahren alle Logdateien “vergisst” und den Arbeitsspeicher zusätzlich überschreibt. Bei besonders sensiblen Arbeiten sollte der externe Datenträger im Anschluss zusätzlich gelöscht und physisch zerstört werden.

Welche Informationen über externe Datenträger unser Multifunktionsgerät protokolliert, konnten wir leider nicht herausfinden.

Interner Datenspeicher

Multifunktionsgeräte nutzen ihre interne Arbeitsspeicher und Festplatte(n), um wie vorgesehen zu funktionieren. Der Arbeitsspeicher wird primär zur Verarbeitung der Druckaufträge genutzt. Auf der Festplatte werden neben der Firmware und den Einstellungen auch Daten für Druck, Kopie und Scan gespeichert.

Unser Multifunktionsgerät ist ein Canon imageRUNNER ADVANCE c5235i. Canon schreibt über die Verarbeitung der Daten:

Das imageRUNNER ADVANCE-System untergliedert Daten vor dem Speichern in Verwaltungsinformationen und eigentliche Daten auf. Verwaltungsinformationen werden nach Abschluss des Kopier-, Sende-/Empfangs- oder Druckvorgangs gelöscht. Die eigentlichen Daten bleiben jedoch auf der Festplatte erhalten. Wenn die Funktion Festplatten-Datenlöschfunktion aktiviert ist, werden die eigentlichen Daten (Bild-, Verwaltungs- und Spooldaten für die Funktionen Kopieren, Mailbox, Drucken und Senden/Empfangen) zusammen mit den Verwaltungsinformationen gelöscht werden.

Festplatte

Unser Multifunktionsgerät hat eine 160 GB große Festplatte. Auf Festplatten gespeicherte Daten lassen sich, in Abhängigkeit des verwendeten Geräts, mit oder ohne spezielle Software anteilig oder vollständig wiederherstellen, wenn diese nicht richtig vernichtet wurden. Insbesondere bei gebrauchten Geräten und Festplatten, die weiterverkauft werden, führen derartige Versäumnisse immer wieder zu Berichten wie:

- cbsnews: Digital Photocopiers Loaded With Secrets (2010)

- DHZ: Gefährlicher Datenspeicher: Sicherheitslücke am Kopierer (2015)

- heise/c’t: Wirklich alles gelöscht? (2016)

- DiePresse: Das unschlagbare Langzeitgedächtnis von Druckern (2019)

- DasErste: Datenleck: Ungelöschte Festplatten auf ebay Kleinanzeigen (2021)

Canon schreibt dazu:

Die Verwaltungsinformationen werden automatisch gelöscht, wenn der Auftrag abgeschlossen wurde, aber die tatsächlichen Daten werden auf der Festplatte gespeichert.

Wir haben unser Gerät so konfiguriert, dass während eines Auftrags die verarbeiteten und gespeicherten Daten mit dem DoD-Standard überschrieben werden. (“Die Daten werden dreimal überschrieben. Das erste Mal mit einem festen Wert, das zweite Mal mit einem Komplement des festen Wertes und das dritte Mal mit Zufallsdaten.”). Dies umfasst:

- Beim Scannen temporär erstellte Bilder

- Nach dem Löschen der Dateien in der Mailbox bzw. im Erweiterten Platz verbliebene Daten

- Nach dem Löschen der Dateien in der Fax/I-Fax Eingangsbox (Vertrauliche Faxeingangsbox/Box Speicherempfang) verbliebene Daten

- Gesendete und empfangene Fax/I-Faxdaten

- Spooldaten

- Temporär gespeicherte Druckdaten

Zusätzlich dazu setzen wir das Gerät circa alle 30 Tage auf die Werkseinstellungen zurück und überschreiben mit der geräteinternen Funktion erneut alle Daten nach DoD-Standard. Wir wollten die Wirksamkeit dieser Methode mit einer forensischen Untersuchung testen, doch scheiterten wie andere zuvor beim Versuch, die Festplatte auszulesen, am ATA-Passwort. Wir hoffen, dies zu einem späteren Zeitpunkt nachholen zu können, und freuen uns über Hinweise.

Nicht mehr benötigte Datenträger wie Festplatten, USB-Sticks und SD-Karten mit Zufallsdaten zu überschreiben ist eine gute Sache. Diese im Anschluss physisch zu zerstören, eine noch bessere. Um anderen Menschen und auch uns niederschwellig zu ermöglichen, Datenträger sicher außer Betrieb zu nehmen, wollen wir einen Festplattenshredder beschaffen und in unserem Ladengeschäft kostenfrei zugänglich machen und sammeln dafür gerade finanzielle Mittel.

Arbeitsspeicher

Das Multifunktionsgerät in unserem Ladengeschäft hat 2,5 GB Arbeitsspeicher. Wie im vorherigen Abschnitt geschrieben, haben wir das Gerät so eingestellt, dass bereits während der Verarbeitung nicht mehr benötigte Informationen gelöscht und überschrieben werden sollen. Wer der Einstellung nicht vertraut, kann das Gerät nach der Benutzung ausschalten, um den Zwischenspeicher “vergessen” zu lassen.

Fehldrucke und vergessene Dokumente

Fehldrucke können in unserem Ladengeschäft mit dem nebenstehenden Aktenvernichter, einem Dahle 706air mit den Sicherheitsstufen P-7/F-3/T-6, direkt in millimeterkleine Schnipsel zerkleinert werden. Falls das nicht ausreicht, können die Überreste mitgenommen werden.

Sollten Personen gedruckte, kopierte oder gescannte Dokumente vergessen haben, werden wir diese ansehen und mutmaßlich wichtige Originale für eine begrenzte Zeit aufbewahren. Offensichtliche Kopien und Ausdrucke werden wir am Ende des Tages schreddern.

Verräterische Spuren auf Ausdrucken und in gescannten Dokumenten

Es gibt mannigfaltige Möglichkeiten, aus Ausdrucken Informationen zu gewinnen, die dazu führen können, den Hersteller, das Gerät und die Person, die für diesen Druck bzw. diese Kopie verantwortlich ist, zu identifizieren. Nachfolgend gehen wir auf die meisten uns bekannten Möglichkeiten ein.

Machine Identification Codes

Obwohl es seit 2004 bekannt ist, handelt es sich doch um etwas, das nur wenige Personen im Kopf haben, wenn sie etwas drucken. Ein Machine Identification Code (MIC) wird auch als yellow dots, tracking dots, secret dots, Farbdruckermarkierung, colour tracking dots oder printer steganography bezeichnet und meint ein Verfahren, das winzige, für das bloße Auge nicht sichtbare, gelbe Punkte auf Ausdrucken hinzufügt. Diese gelben Punkte bilden ein Muster (davon gibt es verschiedene Formen) 5, in denen Informationen wie z. B. die Seriennummer des Gerät und ein Zeitstempel (Druckdatum und -uhrzeit) codiert gespeichert sind. Dieses Muster ist über die gesamte Seite verteilt. Für die Umsetzung ist die Firmware der Geräte verantwortlich. Im Jahr 2004 erhielt die Canon Deutschland GmbH dafür den BigBrotherAward in der Kategorie Technik.6

Die codierten Informationen werden mitunter verwendet, um Personen zu identifizieren, die für Ausdrucke verantwortlich sind. Das führte u. a. bereits zu Identifizierung einer Whistleblowerin der NSA (DE, EN) und von Mitarbeiter(n) des Berliner Staatsschutzes, die Drohbriefe mit polizeiinternen Informationen an 42 Personen versendet haben.

Die Electronic Frontier Foundation (EFF), welche sich umfangreich mit Druckern und deren Trackingmethoden befasst hat, traf im Jahr 2017 folgende Einschätzung [frei übersetzt]:

Zur Erinnerung: Es scheint wahrscheinlich, dass alle neueren handelsüblichen Farblaserdrucker irgendeine Art von forensischen Tracking-Codes drucken, wobei nicht unbedingt gelbe Punkte verwendet werden. Dies gilt unabhängig davon ob diese Codes mit bloßen Auge sichtbar sind oder nicht und ob die Druckermodelle hier aufgeführt sind oder nicht. Dies gilt auch für die Drucker, die hier als nicht mit yellow dots arbeitend aufgeführt sind.

Wozu diese Verfahren dienen, ist offensichtlich – der Identifizierung von Geräten und Personen –, doch womit wird all das begründet? Dazu ein Exkurs in die Welt der Banknoten.

Counterfeit Deterrence Systems

Die Central Bank Counterfeit Deterrence Group (CBCDG), eine Arbeitsgruppe von inzwischen 32 Zentralbanken, schrieb bereits im März 2004 auf ihrer Homepage:

Die CBCDG hat das so genannte Counterfeit Deterrence System (CDS) entwickelt, um zu verhindern, dass PCs und Geräte bzw. Software zur digitalen Bildbearbeitung zur Fälschung von Banknoten verwendet werden. Das System wurde von Hardware- und Softwareherstellern freiwillig implementiert und verhindert, dass mittels PCs oder Geräten zur digitalen Bildbearbeitung das Bild einer geschützten Banknote erfasst oder reproduziert wird. Diese Technologie ist jedoch nicht in der Lage, den Nutzer eines PCs oder von Geräten zur digitalen Bildbearbeitung ausfindig zu machen.

Das Unabhängige Landeszentrum für Datenschutz Schleswig-Holstein (ULD) hat im Jahr 2019 den Hersteller Canon angefragt (Vorsicht: Yellow Dots! Versteckte Informationen in Farbkopien) und fasst die Antwort zusammen:

[Canon] beruft sich auf die globale Zusammenarbeit zur Bekämpfung von Falschgeld zwischen den Strafverfolgungsbehörden und der Drucker-Industrie, die auf Veranlassung von Europol und Interpol entstanden ist (vgl. [8]) sowie auf die freiwillige Verpflichtung der Drucker-Industrie, das System zur Fälschungsprävention zu implementieren. Nähere Informationen konnte der Hersteller aufgrund einer Verschwiegenheitserklärung nicht geben.

EURion-Konstellation

Bei Experimenten hat Markus Kuhn die EURion-Konstellation auf Euro-Banknoten entdeckt und im Jahr 2002 veröffentlicht. Das Muster findet sich auch auf den Banknoten anderer Länder. Es soll im Zusammenspiel mit unterstützender Soft- und Firmware von Hard- und Softwareherstellern das Scannen, Bearbeiten und Drucken von Banknoten verhindern. Weitere Untersuchungen von Steven J. Murdoch und Ben Laurie zeigen, dass die EURion-Konstellation nicht das einzige Merkmal ist, an dem Geldscheine erkannt werden.7 8 9

Sowohl unsere eigenen Untersuchungen als auch die des Unabhängigen Landeszentrums für Datenschutz Schleswig-Holstein bestätigen dies. Wird ein Teil der EURion-Konstellation, welcher sich bei neuen Euro-Scheinen zwischen den Ziffern befindet, vom Gerät identifiziert, lässt es beim Drucken entweder Bereiche aus oder verändert das Gesamtbild etwa durch Schwärzungen oder Streifen. Wir haben dies mit der Vorderseite von Euro-Banknoten von 5 bis 50 Euro ausprobiert und dabei festgestellt, dass beim Abdecken eines Teils der EURion-Konstellation die Identifizierung fehlschlägt und keine weiteren Stellen verändert werden.

Digitale Wasserzeichen von Digimarc

Neben der EURion-Konstellation benennt ein Artikel in der Datenschleuder Nr. 86 aus dem Jahr 2005 das digitale Wasserzeichen von Digimarc, welches schon kurz zuvor auf dem 21C3 von Steven J. Murdoch und Ben Laurie in ihrem Vortrag The Convergence of Anti-Counterfeiting and Computer Security erwähnt wurde. Das Patent WO1999053428A1 der Digimarc Corporation beschreibt Grundlagen davon.

Wer mehr über Euro-Banknoten im Allgemeinen erfahren möchte, wird bei Wikipedia fündig.

Patente

Die Grundlagen dieser bereits bekannten Verfahren sind Patentanträge wie beispielsweise US Patent 5515451, welches am 7. Oktober 1993 von Xerox beantragt und 1996 erteilt wurde, und US Patent 5845008, welches am 20. Januar 1995 von der Omron Corporation beantragt und 1998 erteilt wurde. Da diese Anträge lange vor der Implementierung und den späteren “Entdeckungen in freier Wildbahn” gestellt wurden, könnte sich eine Recherche zu weiteren Patentanmeldungen der Hersteller lohnen, um Aufklärung über zusätzliche, womöglich bisher unentdeckte datenschutzfeindliche Methoden zu erlangen.

- Brother Industries, Ltd.

- Brother Industries, Limited

- Brother International Corporation

- Brother Kogyo Kabushiki Kaisha

- Canon

- Canon Kabushiki Kaisha

- Canon Production Printing Holding B.V.

- Fuji Pigment Co., Ltd.

- Fuji Xerox Co ltd.

- Hewlett-Packard

- Hewlett-Packard Development Company, L.P.

- HP INDIGO B.V.

- Hewlett-Packard Indigo B.V.

- Hewlett-Packard Industrial Printing Ltd.

- Konica Minolta, Inc.

- Kyocera Document Solutions Inc.

- Lexmark International, Inc.

- Oki Electric Industry Co., Ltd.

- Ricoh Company ltd.

- Samsung

- Seiko Epson Corp.

- Seiko Epson Corporation

- Xerox Corporation

MICs: Eigene Untersuchungen

Zurück zum Machine Identification Code. Um zu überprüfen, ob ein Farblaserdrucker Machine Identification Codes auf Ausdrucken hinterlässt, gibt es verschiedene Verfahren. Wir haben uns bei unseren Untersuchungen am Vorgehen des Unabhängigen Landeszentrums für Datenschutz Schleswig-Holstein (ULD) in der zweiten Version ihrer Ausarbeitung Vorsicht: Yellow Dots! orientiert.

Zu den Faktoren, die das Ergebnis verfälschen könnten, gehört ein zu geringer Füllstand der gelben Tonerkartusche. Hier sei angemerkt, dass bei manchen Geräten auch ein Druck in Schwarzweiß nicht mehr möglich ist, sobald eine Farbe leer ist. Falls der Ausdruck eingescannt wird, kann auch eine zu geringe Auflösung des Scans das Untersuchungsergebnis beeinträchtigen.

Für sämtliche nachfolgenden Untersuchungen haben wir, sofern nicht anders benannt, Ausdrucke unseres Canon imageRUNNER ADVANCE c5235i in DIN A4 mit den Farbprofilen Farbe

und Schwarz

verwendet. Für einen aussagekräftigen Vergleich haben wir ein Blatt Papier vor und nach dem Druck auf die gleiche Weise untersucht. Zuvor haben wir eine Seite des Blattes markiert, um sicherzustellen, dass wir vor und nach dem Druck die gleiche Seite betrachten.

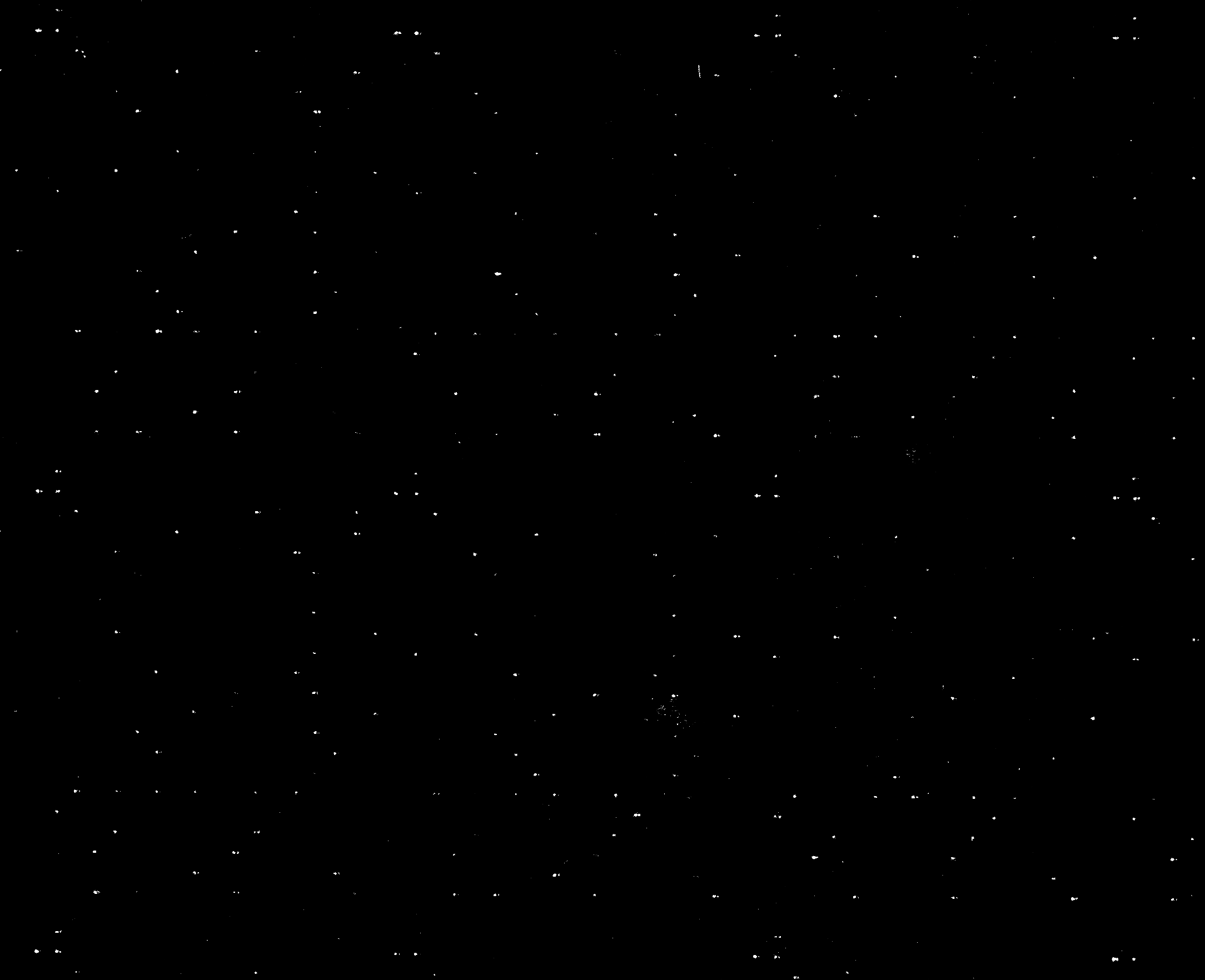

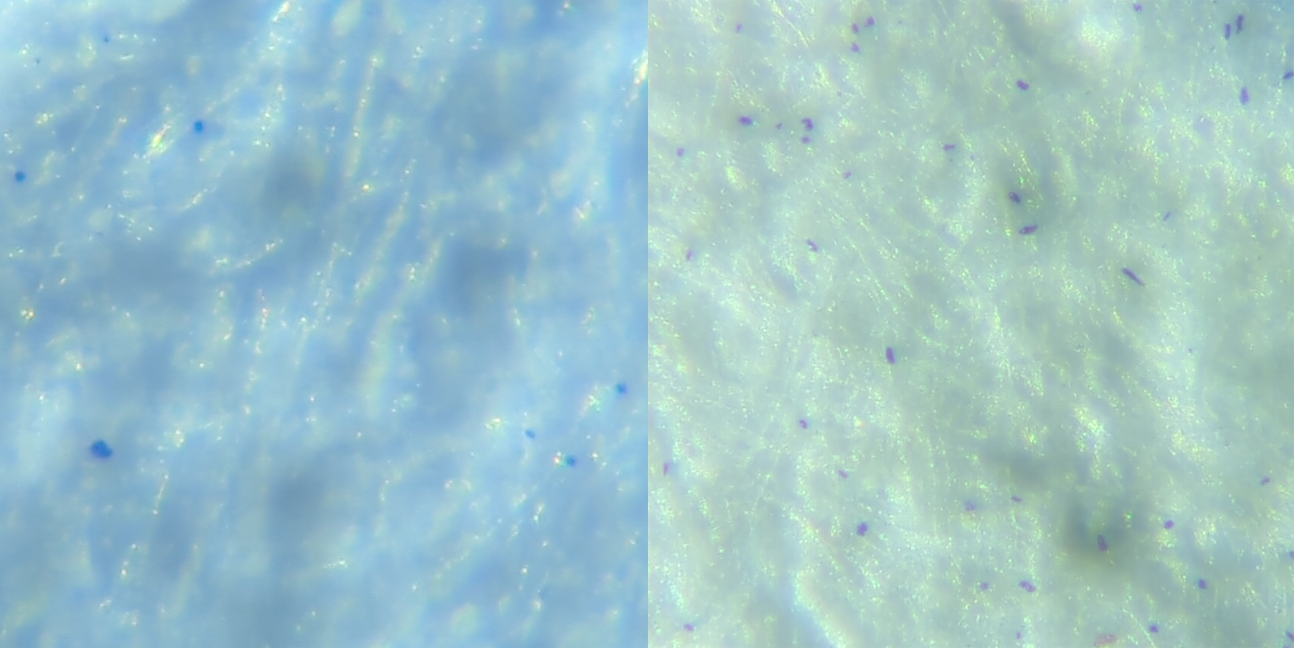

Untersuchung mit dem Mikroskop

Wir haben zunächst unbedruckte Blätter genommen, eine Stelle markiert und diese vor und nach dem Druck mit einem Taschenmikroskop (Vergrößerung 60 bis 120) untersucht. Damit konnten wir die Ergebnisse des ULD bei uns bestätigen. Auf Ausdrucken, die mit dem Profil Farbe

gedruckt wurden, haben wir mehrere winzige gelbe Punkte festgestellt. Bei Ausdrucken, die mit dem Farbprofil Schwarz

erstellt wurden, waren diese nicht vorhanden.

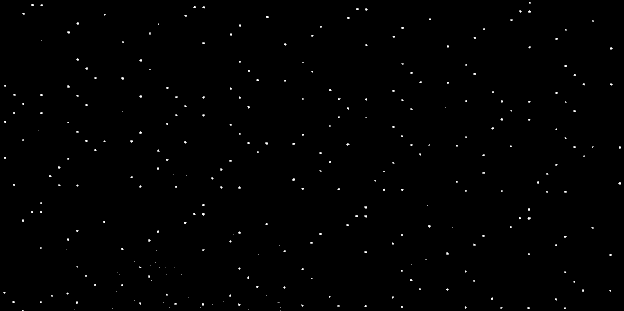

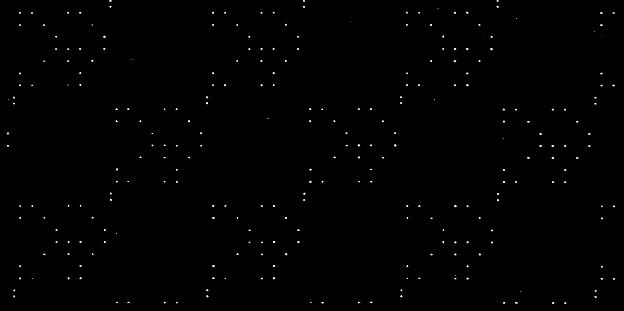

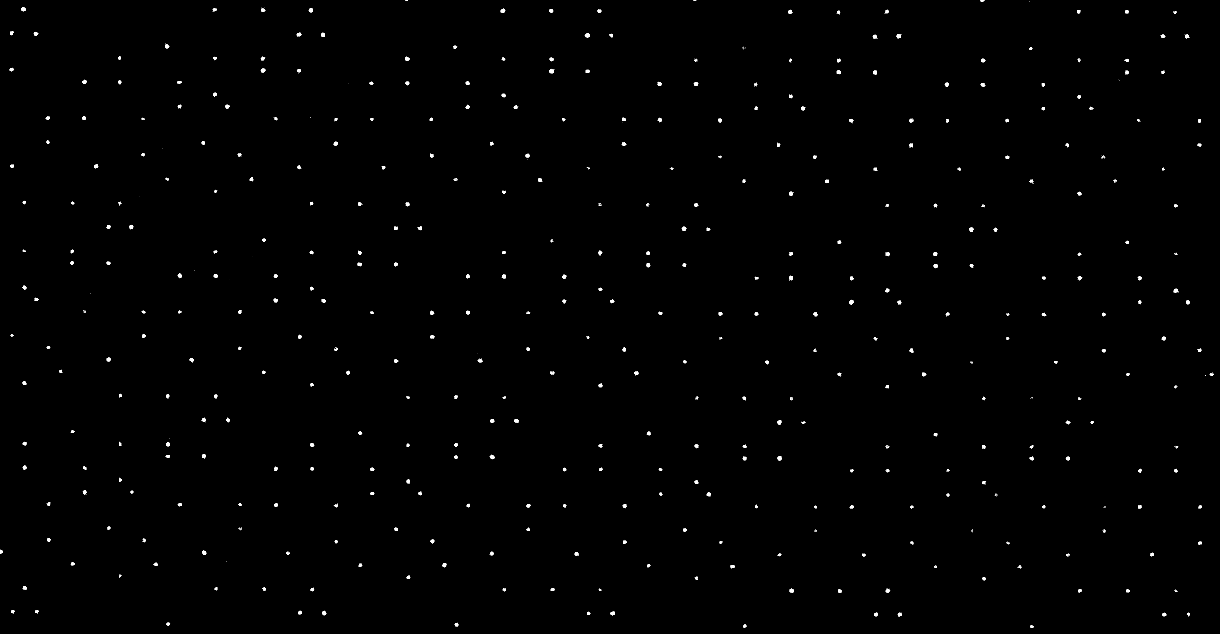

Untersuchung mit Schwarzlicht

Im Gegensatz zu dem Ergebnis des ULD konnten wir unter Schwarzlicht mit bloßem Auge keine gelben Punkte sichtbar machen. Zu besseren Veranschaulichung nachfolgend ein Foto der vergrößerten und mit Schwarzlicht angestrahlten Aufnahme der Untersuchung des ULD.

Untersuchung am Computer

Um die Ausdrucke am Computer untersuchen zu können, empfiehlt sich die Arbeit mit gescannten Dokumenten. Dabei ist zu beachten, das dies am besten in einer hohen Auflösung (z. B. 1200x1200 dpi) und in einem verlustfreien Format geschieht.

Wir haben ein zuvor unbedrucktes weißes DIN-A4-Blatt vor und nach dem Bedrucken mit einem Canon CanoScan LiDE 210 mit 300, 600, 1200 und 2400 dpi eingescannt und als PNG-Datei gespeichert. Als Software diente uns dabei GNOME simple-scan.

Bearbeitung mit GIMP

Wir haben mit GIMP (GNU Image Manipulation Program) diese Schritte ausgeführt:

- gescannte Datei auswählen und in GIMP öffnen

- Fenster > Andockbare Dialoge > Farben: die Farben Rot und Grün abwählen

- Farben > Invertieren

- Farben > Sättigung: erhöhen (mehrfach möglich)

- ggf. weitere Anpassungen z. B. über die Farbkurven

- Farben > Komponenten > Mono Mixer: Blaukanal hervorheben, z. B. mit den Werten 0, 0, 1

Ein vereinfachter Workflow, der hier jedoch nicht zur Anwendung kam, kann wie folgt aussehen:

- Farben > Sättigung: zwei Mal ausführen mit dem Wert 10

- Farben > Komponenten > Mono Mixer: Blaukanal hervorheben, z. B. mit den Werten 0, 0, 1

- Farben > Invertieren

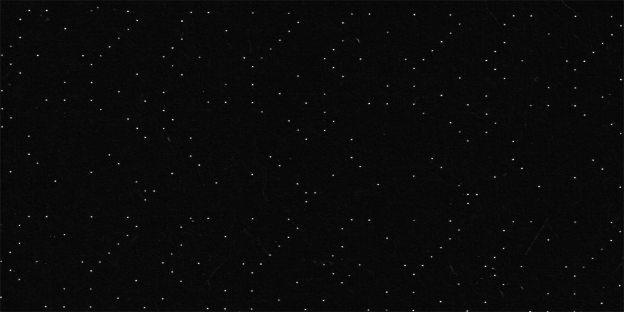

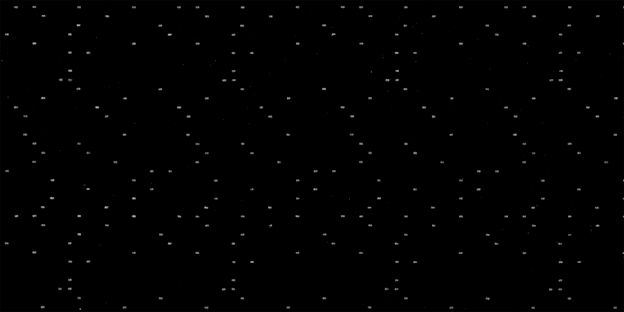

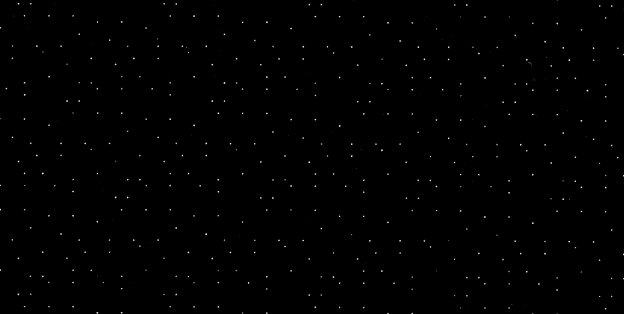

Je höher die Auflösung (300, 600, 1200, 2400 dpi), desto besser lässt sich das Muster erkennen und untersuchen:

Wir haben Ausdrucke vom Computer und vom USB-Stick sowie Kopien mit einer Auflösung von 600x600 dpi gescannt und in GIMP bearbeitet, um sie auf Machine Identification Codes zu untersuchen. In den Druckmodi Einzelfarbe

und Zwei Farben

haben wir nur einen Teil der verfügbaren Farben untersucht.

| Kategorie | Modus | Modus-Einstellung | MIC |

|---|---|---|---|

| Druck von PC | Schwarzweiß | - | kein MIC festgestellt |

| Druck von PC | Farbe | - | MIC festgestellt |

| Druck von USB | Auto (Farbe/Schwarz) | - | MIC festgestellt |

| Druck von USB | Schwarz | - | kein MIC festgestellt |

| Kopie | Auto (Farbe/Schwarz) | - | MIC festgestellt |

| Kopie | Einzelfarbe | gelb | MIC festgestellt |

| Kopie | Einzelfarbe | grün | MIC festgestellt |

| Kopie | Einzelfarbe | rot | MIC festgestellt |

| Kopie | Schwarz | - | kein MIC festgestellt |

| Kopie | Vollfarbe | - | MIC festgestellt |

| Kopie | Zwei Farben | schwarz & rot | MIC festgestellt |

Ausdrucke und Kopien, die ohne Farben, sondern nur mit Schwarz erfolgen, erhalten in unseren Untersuchungen an unserem Gerät somit keinen sichtbaren Machine Identification Code.

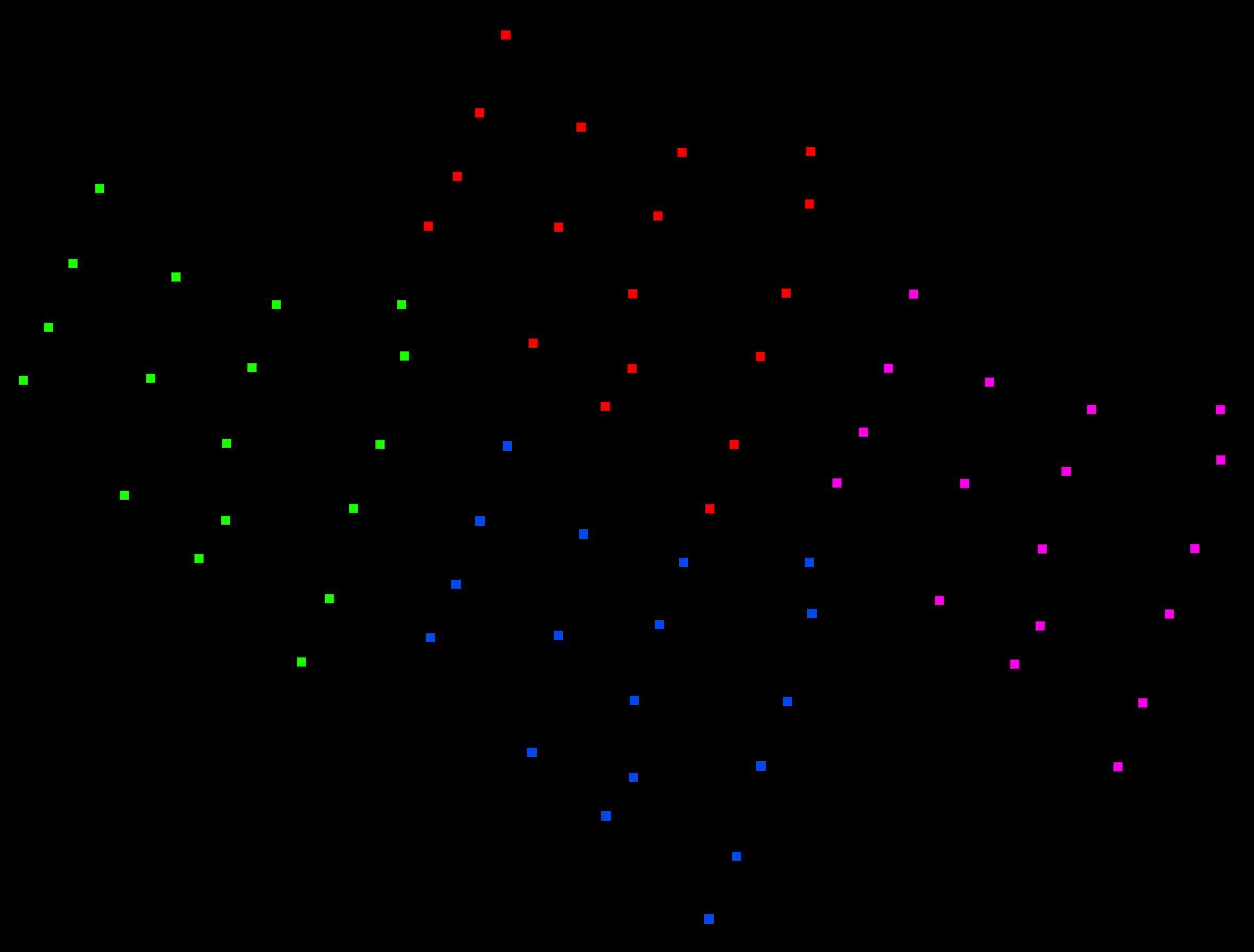

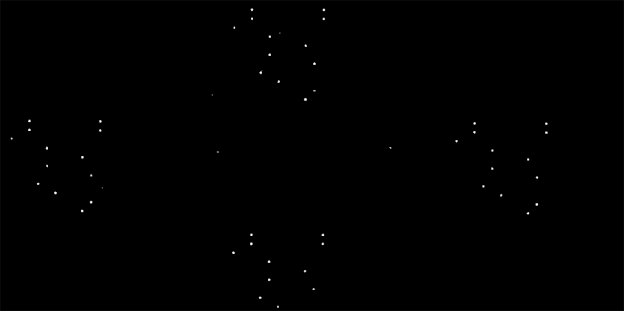

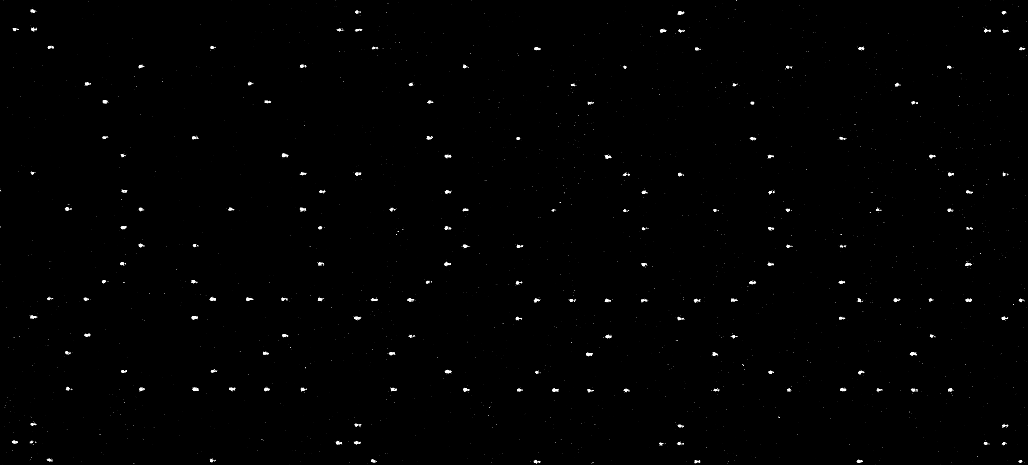

Alle festgestellten Muster sind sogenannte skewed small patterns, welches Peter Buck in seiner Arbeit “Reverse Engineering the Machine Identification Code” beschrieben hat und das ebenfalls an der Duke University untersucht wurde.

Wir können die Ergebnisse dieser Arbeiten bestätigen: Wir finden ein Muster aus 18 Punkten vor, die unserer Einschätzung nach in einem Raster von 16x32 angeordnet sind, wahrscheinlich die Seriennummer unseres Gerätes (JWF11162) repräsentieren und sich über die gesamte Seite wiederholen. Das Muster ändert sich nicht mit der Zeit, dem Datum oder dem Inhalt des gedruckten Dokuments. Es hat die Form eines um etwa 30 Grad geneigten Parallelogramms. Die Ausrichtung, Start und Ende könnten jedoch auch anders als hier abgebildet sein. Das folgende Bild zeigt vier Wiederholungen des Musters, die wir unterschiedlich eingefärbt haben.

MICs in freier Wildbahn

Um festzustellen, wie häufig MICs “in der freien Wildbahn” anzutreffen sind, haben wir 200 Dokumente von 200 verschiedenen Unternehmen, Vereinen und Behörden untersucht, die wir unabhängig von dieser Untersuchung erhalten hatten. Das älteste Dokument kommt aus dem Jahr 2009, die meisten sind aus dem Zeitraum 2020-2023. Wir haben die Dokumente zufällig ausgewählt und jeweils meist das erste Blatt mittels Scan und Bearbeitung mit GIMP, wie oben beschrieben, und mit dem Mikroskop bei 120 facher Vergrößerung untersucht.

Tabelle der untersuchten Dokumente und der gefundenen MICs (klicke zum ausklappen)

| Nummer | Druck in Farbe / Schwarzweiß | MIC | Pattern |

|---|---|---|---|

| 001 | SW | kein MIC festgestellt | |

| 002 | Farbe | MIC festgestellt |  |

| 003 | SW | kein MIC festgestellt | |

| 004 | SW | kein MIC festgestellt | |

| 005 | SW | kein MIC festgestellt | |

| 006 | SW | kein MIC festgestellt | |

| 007 | SW | kein MIC festgestellt | |

| 008 | Farbe | MIC festgestellt |  |

| 009 | SW | kein MIC festgestellt | |

| 010 | SW | kein MIC festgestellt | |

| 011 | SW | kein MIC festgestellt | |

| 012 | SW | kein MIC festgestellt | |

| 013 | SW | kein MIC festgestellt | |

| 014 | SW | kein MIC festgestellt | |

| 015 | SW | kein MIC festgestellt | |

| 016 | SW | kein MIC festgestellt | |

| 017 | SW | kein MIC festgestellt | |

| 018 | SW | kein MIC festgestellt | |

| 019 | SW | kein MIC festgestellt | |

| 020 | Farbe | unsicher (CMYK-Dots) | |

| 021 | Farbe | MIC festgestellt |  |

| 022 | SW | kein MIC festgestellt | |

| 023 | SW | kein MIC festgestellt | |

| 024 | SW | kein MIC festgestellt | |

| 025 | SW | kein MIC festgestellt | |

| 026 | SW | kein MIC festgestellt | |

| 027 | SW | unsicher (CMYK-Dots) | |

| 028 | SW | kein MIC festgestellt | |

| 029 | SW | kein MIC festgestellt | |

| 030 | SW | kein MIC festgestellt | |

| 031 | SW | kein MIC festgestellt | |

| 032 | SW | kein MIC festgestellt | |

| 033 | Farbe | MIC festgestellt |  |

| 034 | SW | kein MIC festgestellt | |

| 035 | SW | unsicher (CMYK-Dots) | |

| 036 | SW | kein MIC festgestellt | |

| 037 | Farbe | MIC festgestellt |  |

| 038 | SW | kein MIC festgestellt | |

| 039 | Farbe | MIC festgestellt |  |

| 040 | SW | kein MIC festgestellt | |

| 041 | SW | kein MIC festgestellt | |

| 042 | SW | MIC festgestellt |  |

| 043 | Farbe | MIC festgestellt |  |

| 044 | Farbe | MIC festgestellt |  |

| 045 | SW | kein MIC festgestellt | |

| 046 | SW | kein MIC festgestellt | |

| 047 | SW | kein MIC festgestellt | |

| 048 | SW | kein MIC festgestellt | |

| 049 | SW | kein MIC festgestellt | |

| 050 | SW | kein MIC festgestellt | |

| 051 | SW | kein MIC festgestellt | |

| 052 | SW | kein MIC festgestellt | |

| 053 | SW | kein MIC festgestellt | |

| 054 | SW | kein MIC festgestellt | |

| 055 | SW | kein MIC festgestellt | |

| 056 | SW | kein MIC festgestellt | |

| 057 | SW | kein MIC festgestellt | |

| 058 | SW | kein MIC festgestellt | |

| 059 | Farbe | MIC festgestellt |  |

| 060 | SW | kein MIC festgestellt | |

| 061 | SW | kein MIC festgestellt | |

| 062 | SW | kein MIC festgestellt | |

| 063 | SW | kein MIC festgestellt | |

| 064 | SW | kein MIC festgestellt | |

| 065 | SW | kein MIC festgestellt | |

| 066 | SW | kein MIC festgestellt | |

| 067 | SW | kein MIC festgestellt | |

| 068 | SW | kein MIC festgestellt | |

| 069 | SW | kein MIC festgestellt | |

| 070 | SW | kein MIC festgestellt | |

| 071 | SW | kein MIC festgestellt | |

| 072 | SW | kein MIC festgestellt | |

| 073 | SW | MIC festgestellt |  |

| 074 | SW | kein MIC festgestellt | |

| 075 | SW | kein MIC festgestellt | |

| 076 | Farbe | MIC festgestellt |  |

| 077 | SW | kein MIC festgestellt | |

| 078 | SW | unsicher (CMYK-Dots) | |

| 079 | SW | kein MIC festgestellt | |

| 080 | SW | kein MIC festgestellt | |

| 081 | SW | kein MIC festgestellt | |

| 082 | SW | kein MIC festgestellt | |

| 083 | SW | kein MIC festgestellt | |

| 084 | SW | kein MIC festgestellt | |

| 085 | SW/Farbe | kein MIC festgestellt | |

| 086 | Farbe | MIC festgestellt |  |

| 087 | SW | kein MIC festgestellt | |

| 088 | SW | kein MIC festgestellt | |

| 089 | SW | kein MIC festgestellt | |

| 090 | Farbe | MIC festgestellt |  |

| 091 | SW | kein MIC festgestellt | |

| 092 | Farbe | MIC festgestellt |  |

| 093 | SW | kein MIC festgestellt | |

| 094 | SW | kein MIC festgestellt | |

| 095 | SW | kein MIC festgestellt | |

| 096 | Farbe | MIC festgestellt |  |

| 097 | SW | kein MIC festgestellt | |

| 098 | SW | kein MIC festgestellt | |

| 099 | SW | kein MIC festgestellt | |

| 100 | SW | kein MIC festgestellt | |

| 101 | Farbe | MIC festgestellt |  |

| 102 | Farbe | kein MIC feststellbar | |

| 103 | SW | kein MIC feststellbar | |

| 104 | SW | kein MIC feststellbar | |

| 105 | SW | kein MIC feststellbar | |

| 106 | SW | kein MIC feststellbar | |

| 107 | Farbe | kein MIC feststellbar | |

| 108 | SW | kein MIC feststellbar | |

| 109 | SW | kein MIC feststellbar | |

| 110 | SW | kein MIC feststellbar | |

| 111 | Farbe | kein MIC feststellbar | |

| 112 | SW | kein MIC feststellbar | |

| 113 | SW | kein MIC feststellbar | |

| 114 | SW | kein MIC feststellbar | |

| 115 | SW | kein MIC feststellbar | |

| 116 | SW | kein MIC feststellbar | |

| 117 | SW | kein MIC feststellbar | |

| 118 | SW | kein MIC feststellbar | |

| 119 | SW | kein MIC feststellbar | |

| 120 | SW | kein MIC feststellbar | |

| 121 | SW | kein MIC feststellbar | |

| 122 | SW | kein MIC feststellbar | |

| 123 | SW | kein MIC feststellbar | |

| 124 | SW | kein MIC feststellbar | |

| 125 | SW | kein MIC feststellbar | |

| 126 | SW | kein MIC feststellbar | |

| 127 | SW | kein MIC feststellbar | |

| 128 | Farbe | kein MIC feststellbar | |

| 129 | Farbe | MIC festgestellt |  |

| 130 | Farbe | MIC festgestellt |  |

| 131 | Farbe | kein MIC feststellbar | |

| 132 | SW | kein MIC feststellbar | |

| 133 | SW | kein MIC feststellbar | |

| 134 | SW | kein MIC feststellbar | |

| 135 | SW | kein MIC feststellbar | |

| 136 | SW | kein MIC feststellbar | |

| 137 | Farbe | kein MIC feststellbar | |

| 138 | Farbe | MIC festgestellt |  |

| 139 | Farbe | kein MIC feststellbar | |

| 140 | SW | kein MIC feststellbar | |

| 141 | SW | kein MIC feststellbar | |

| 142 | SW | kein MIC feststellbar | |

| 143 | Farbe | kein MIC feststellbar | |

| 144 | SW | kein MIC feststellbar | |

| 145 | Farbe | MIC festgestellt |  |

| 146 | Farbe | MIC festgestellt |  |

| 147 | SW | kein MIC feststellbar | |

| 148 | SW | kein MIC feststellbar | |

| 149 | SW | kein MIC feststellbar | |

| 150 | SW | kein MIC feststellbar | |

| 151 | SW | kein MIC feststellbar | |

| 152 | SW | kein MIC feststellbar | |

| 153 | SW | kein MIC feststellbar | |

| 154 | Sw | kein MIC feststellbar | |

| 155 | Sw | kein MIC feststellbar | |

| 156 | Sw | kein MIC feststellbar | |

| 157 | Sw | kein MIC feststellbar | |

| 158 | Sw | kein MIC feststellbar | |

| 159 | Sw | MIC festgestellt |  |

| 160 | Sw | kein MIC feststellbar | |

| 161 | Sw | kein MIC feststellbar | |

| 162 | Sw | kein MIC feststellbar | |

| 163 | Sw | kein MIC feststellbar | |

| 164 | Farbe | kein MIC feststellbar | |

| 165 | SW | kein MIC feststellbar | |

| 166 | SW | kein MIC feststellbar | |

| 167 | SW | kein MIC feststellbar | |

| 168 | Farbe | kein MIC feststellbar | |

| 169 | Farbe | kein MIC feststellbar | |

| 170 | Farbe | kein MIC feststellbar | |

| 171 | SW | kein MIC feststellbar | |

| 172 | SW | kein MIC feststellbar | |

| 173 | Farbe | MIC festgestellt |  |

| 174 | Farbe | MIC festgestellt |  |

| 175 | Farbe | MIC festgestellt |  |

| 176 | SW | kein MIC feststellbar | |

| 177 | SW | kein MIC feststellbar | |

| 178 | SW | kein MIC feststellbar | |

| 179 | Farbe | kein MIC feststellbar | |

| 180 | SW | kein MIC feststellbar | |

| 181 | Farbe | kein MIC feststellbar | |

| 182 | SW | kein MIC feststellbar | |

| 183 | Farbe | kein MIC feststellbar | |

| 184 | Farbe | MIC festgestellt |  |

| 185 | Farbe | MIC festgestellt |  |

| 186 | Farbe | MIC festgestellt |  |

| 187 | Farbe | MIC festgestellt |  |

| 188 | SW | kein MIC feststellbar | |

| 189 | Farbe | MIC festgestellt |  |

| 190 | SW | kein MIC feststellbar | |

| 191 | SW | kein MIC feststellbar | |

| 192 | Farbe | MIC festgestellt |  |

| 193 | SW | kein MIC feststellbar | |

| 194 | SW | kein MIC feststellbar | |

| 195 | SW | kein MIC feststellbar | |

| 196 | Farbe | kein MIC feststellbar | |

| 197 | SW | kein MIC feststellbar | |

| 198 | SW | kein MIC feststellbar | |

| 199 | SW | kein MIC feststellbar | |

| 200 | Farbe | kein MIC feststellbar |

Die Drucke und Kopien stammen von uns unbekannten Laser- und Tintenstrahldruckern und waren schwarz-weiß und in Farbe. Die Stichprobe umfasste weißes Papier, nicht gebleichtes Recyclingpapier und vorgedrucktes Briefpapier. Ob im letzten Fall der Machine Identification Code beim Erstellen des Vordrucks oder beim Druck auf das Briefpapier erstellt wurde, haben wir nicht näher untersucht, sodass auch hier das Ergebnis nur MIC festgestellt

oder kein MIC festgestellt

lautet.

Bei vier Dokumenten konnten wir mit dem Mikroskop zwar gelbe Punkte auf dem Papier feststellen, doch da sich jeweils auf der gesamten Seite farbige Punkte in CMYK-Farben befanden, konnten wir nicht eindeutig ein Muster identifizieren und haben es als unsicher (CMYK-Dots)

gewertet.

Insgesamt wurde bei 32 von 200 Dokumenten ein Machine Identification Code erkannt. Von diesen 32 Dokumenten enthielten 29 Dokumente erkennbare farbige Inhalte, während die übrigen 3 schwarzweiß wirkten.

Deda Toolkit

Einen interessanten Ansatz verfolgt das Deda Toolkit, welches an der TU Dresden entwickelt wurde. Es soll dabei helfen, Tracking-Dots zu erkennen, und bietet die Möglichkeit der Anonymisierung, indem erkannte Muster entfernt oder neue hinzugefügt werden können. Über das Verfahren berichteten u. a. Netzpolitik.org und der Deutschlandfunk.

Wir haben das Deda Toolkit auf Debian-basierten Systemen getestet.

sudo apt update

sudo apt install python3-pip

pip3 install --user deda

deda_gui

python3 /home/user/.local/bin/deda_gui

Die deda_gui hat das Muster, welches mit der Bearbeitung in GIMP sichtbar wurde, bei unseren Tests nicht erkannt. Wir haben mehrere im PNG-Format gespeicherte Scans mit 300, 600 und 1200 dpi getestet und erhielten nur die Meldung No tracking dot pattern detected. For best results try a 300 dpi scan and a lossless file format.

deda_extract_yd

python3 /home/user/.local/bin/deda_extract_yd filepath --debug

Bei unseren Tests in der Kommandozeile mit den gleichen Eingabedateien erkannte deda_extract_yd bei einer Datei mit 300 dpi Auflösung ein Trackingmuster (Detected tracking dot pattern (-1, -1, 0.283334, 0.006667)

), bei höheren Auflösungen jedoch nicht mehr. Stattdessen erhielten wir die Fehlermeldung AttributeError: ‘YellowDotsXposer’ object has no attribute ‘dots’

.

Um nach MICs zu suchen, erscheint uns daher die manuelle Methode mit GIMP derzeit zuverlässiger. Auch die Anonymisierungsmethode von deda scheint nur bei manchen Mustern zu funktionieren. In Test mit unserem Canon-Gerät gab es trotz der erfolgreichen Meldung Document anonymized and saved

in der deda_gui und der Speicherung einer anon.png keine Veränderung zum Original, der MIC war nach wie vor erkennbar. Wie uns Stephan Escher mitgeteilt hat, gab es für die Analyse der von Canon verwendeten Muster bislang nicht genügend Material. Zudem seien Muster von Canon-Geräten schwerer zu detektieren als die anderer Hersteller.

Metadaten in gescannten Dateien

Digitale Dateien wie Dokumente und Grafiken enthalten Metadaten. Diese können ungewollt Informationen preisgeben und dadurch Rückschlüsse auf die Quelle zulassen. Die Extensible Metadata Platform (XMP) ist ein von Adobe entwickelter Standard, um Metadaten in Dateien einzubetten. Diese können jedoch auch als eigene Datei im selben Verzeichnis liegen.

Wird beim Speichern eines gescannten Dokuments keine selbstgewählte Bezeichnung vergeben, erzeugt unser Canon imageRUNNER ADVANCE c5235i unter Verwendung des XMP-Standards den Dateinamen aus der Systemzeit UTC+0 zum Zeitpunkt des Scanbeginns. So bedeutet der Dateiname 20041224084919.pdf, dass die Datei, gemäß der am Gerät eingestellten Zeit, am 24.12.2004 um 08:49:19 UTC+0 erstellt wurde. Bei Scans im JPEG-Format erhalten die Dateinamen zusätzlich eine Nummierung in der Form _001, welche sich mit jeder Seite um eins erhöht. Andere Geräte können für die Namensvergabe ein anderes Schema. Dadurch können Rückschlüsse auf den Hersteller oder das Modell möglich sein.

In den nachfolgenden Metadaten ist erkennbar, dass bei unserem Test trotz eingestellter Zeitzone UTC+1 die Namensvergabe mit UTC+0 erfolgte. Zum Auslesen der Exif-Daten nutzen wir ExifTool:

exiftool -g /home/user/20041224084919.pdf

---- ExifTool ----

ExifTool Version Number : 12.44

---- File ----

File Name : 20041224084919.pdf

Directory : /mnt/usb/...

File Size : 44 kB

File Modification Date/Time : 2004:12:24 09:49:26+01:00

File Access Date/Time : 2022:08:08 11:29:37+02:00

File Inode Change Date/Time : 2004:12:24 09:49:24+01:00

File Permissions : -rwxr-xr-x

File Type : PDF

File Type Extension : pdf

MIME Type : application/pdf

---- PDF ----

PDF Version : 1.4

Linearized : No

Creator : Canon iR-ADV C5235 PDF

Create Date : 2004:12:24 08:49:24Z

Page Count : 1

---- XMP ----

XMP Toolkit : Adobe XMP Core

Creator Tool : Canon iR-ADV C5235 PDF

Producer : Adobe PSL 1.2e for Canon

Format : application/pdf

Document ID : uuid:14d8cb41-0000-8887-1780-13af00000000

Durch -g gruppiert ExifTool die ausgelesenen Informationen.

ExifTool Version Number: verwendete Version von ExifToolFile Name: DateinameDirectory: DateipfadFile Size: DateigrößeFile Modification Date/Time: Zeitpunkt der letzten Änderung der Datei (in unserem Beispiel die Speicherung nach dem Abschluss des Scannens)File Access Date/Time: Zeitpunkt des letzten Zugriff auf die DateiFile Inode Change Date/TimeFile Permissions: Berechtigungen und Rechte der DateiFile Type: DateitypFile Type Extension: DateinamenserweiterungMIME Type: Angabe des Medientyps und dessen SubtypsPDF Version: verwendete PDF Version 1.4LinearizedCreator: Name des Erstellers (kann auch eine Gerätebezeichnung oder verwendete Software sein)Create Date: Systemzeit des Geräts (UTC+0, “Zulu”)Page Count: SeitenanzahlXMP Toolkit: Verwendetes XMP ToolkitCreator Tool: Name des Erstellers (kann auch eine Gerätebezeichnung oder verwendete Software sein)Producer: Version der Adobe PDF Scan LibraryFormat: Angabe des Medientyps und dessen SubtypsDocument ID: Universally Unique Identifier

Diese Metadaten können mit Programmen wie dem Metadata Anonymisation Toolkit v2 (mat2) einzeln manipuliert oder teilweise entfernt werden. So erzeugt mat2 /home/user/20041224084919.pdf die Datei 20041224084919.cleaned.pdf, welche nur noch folgende Metadaten enthält:

---- ExifTool ----

ExifTool Version Number : 12.44

Warning : Invalid xref table

---- File ----

File Name : 20041224084919.cleaned.pdf

Directory : /mnt/usb/...

File Size : 97 kB

File Modification Date/Time : 2022:08:05 10:19:10+02:00

File Access Date/Time : 2022:08:05 10:19:36+02:00

File Inode Change Date/Time : 2022:08:05 10:19:10+02:00

File Permissions : -rwxr-xr-x

File Type : PDF

File Type Extension : pdf

MIME Type : application/pdf

---- PDF ----

PDF Version : 1.5

Linearized : No

Wer das Betriebssystem Tails verwendet, hat mat2 bereits installiert und kann mittels Rechtsklick die Option Metadaten entfernen

auswählen, um eine Datei in einem unterstützten Dateiformat von den meisten Metadaten zu befreien. Wenn du ein anderes Linux-basiertes Betriebssystem benutzt und mat2 installieren möchtest, findest du hier eine Anleitung.

Wenn in Qubes OS eine PDF-Datei in eine Trusted PDF umgewandelt wird, werden ebenfalls viele Metadaten entfernt, jedoch z. B. nicht das Create Date, welches neu gesetzt wird. Wer die Datums- und Zeitangaben in den Dateisystem-Metadaten und in den PDF-Metadaten manipulieren möchte, kann dafür die Systemzeit ändern und in die Zukunft oder Vergangenheit setzen. Dafür kann es erforderlich sein, zeitweilig offline zu sein bzw. die Online-Zeitsynchronisation zu verhindern.

Fallstricke der Dateisysteme

Manche Dateisysteme speichern mehrere Zeitstempel, die manchmal übersehen werden und sich nicht immer restlos entfernen lassen. So speichert das ext4-Dateisystem für jede Datei ein Creation Date

. Auch die Genauigkeit des Zeitstempels kann Informationen über den Ursprung bzw. die Transportmethode einer Datei offenbaren. So schreibt das Whonix-Projekt zum Thema File System Data Leakage in Fußnote 3 (frei übersetzt):

USB-Sticks sind fast die einzigen Datenträger, die üblicherweise das Dateisystem FAT32 verwenden, und FAT32 ist das einzige Dateisystem, dessen Zeitstempel eine Genauigkeit von zwei Sekunden haben. Daher lässt sich ganz einfach herausfinden, ob eine Datei auf einem USB-Stick war (dann sind alle Zeitstempel Vielfache von zwei Sekunden), es sei denn, die Zeitstempel werden bereinigt.

Unerklärliche blaue Punkte auf dem Papier

Während unserer Untersuchungen mit dem Mikroskop haben wir festgestellt, dass auf dem Großteil der untersuchten Papiere (DIN A4 und A3) und auch neue, aus der Originalverpackung entnommene unbedruckte Blätter (Recyclingpapier ebenso wie gebleichtes weißes) kleine blaue, manchmal violett erscheinende Punkte zu sehen sind. Wir haben es leider nicht geschafft, diese Punkte mittels Scans und Bildbearbeitung sichtbar zu machen. Die Menge und Anordnung der Punkte erscheint uns bei diesen stichprobenartigen Sichtungen nicht wiederholend und teilweise sehr unterschiedlich, weshalb wir unsicher sind, ob es sich dabei beispielsweise um einen Code handelt, der von Papierherstellern dem Papier beigefügt wird, oder um zufällige Artefakte, die beim Herstellungsprozess entstehen.

Der Vollständigkeit halber sei an dieser Stelle erwähnt, dass auch Papiere forensisch analyisiert werden können, worauf wir hier jedoch nicht weiter eingehen.

Farben, Typografie und weitere Faktoren

Forensische Analysen von Druckerzeugnissen nutzen weitere Indikatoren zur Identifizierung bzw. zum Einschränken des Gerätespektrums. Dabei wird u. a. das Druckbild betrachtet, das sich zwischen verschiedenen Druckermodellen oft unterscheidet. Über individuelle Abnutzungserscheinungen und daraus resultierende kleine einzigartige Ungenauigkeiten können zudem einzelne Drucker und Scanner identifiziert werden.

Auch die Druckfarben selbst können untersucht werden. Dies findet zunächst mit einer Reihe zerstörungsfreien Methoden statt und wird ggf. mit einem kleinen Stück Papier, welches herausgeschnitten und untersucht wird, fortgesetzt. Die Ergebnisse können mit Datenbanken abgeglichen werden. So unterhält z. B. das FBI die International Ink Library, welche mehr als 15.000 Vergleichswerte beinhalten soll. Auf EU-Ebene gibt es seit 2010 eine weitere Datenbank zur Klassifizierung von Tintenstrahldruckern, welche mit Stand 2011 bereits mehr als 70 Prozent aller Druckerdaten umfassen soll und diese Informationen direkt von den Druckerherstellern erhält. Die Existenz weiterer Datenbanken für Toner und andere Farben ist wahrscheinlich.

Da wir auf diese Faktoren keinen Einfluss nehmen können, gehen wir hier nicht näher darauf ein und verweisen auf die unten genannte weiterführende Literatur.

Fazit

Werden mit dem Farblaserdrucker in unserem Laden (Canon imageRUNNER ADVANCE c5235i) Ausdrucke in Farbe (Profil Farbe

) erzeugt, wird mindestens der bereits benannte Machine Identification Code auf der gesamten Fläche der ausgedruckten Seiten hinterlassen und ermöglicht so eine Zuordnung zu unserem Gerät.

Da dies nicht allgemein bekannt ist und die Hersteller nicht darüber informieren, liegt es an uns, Nutzerinnen und Nutzer unseres Gerät über verräterischen Spuren zu informieren und mögliche Gegenmaßnahmen zu benennen. Auch das Unabhängige Landeszentrum für Datenschutz Schleswig-Holstein resümiert:

Über die Verwendung der Yellow Dots, die sich auf den Farbkopien des Multifunktionsgeräts befinden, wird weder auf der Webseite des Herstellers, in der Systemspezifikation des Multifunktionsgeräts noch in der Bedienungsanleitung des Geräts hingewiesen. […] Somit ist eine Farbkopie nicht mehr für eine (vermeintliche) vertrauliche Kommunikation zu verwenden, denn es werden auf einer zusätzlichen (nicht mit dem bloßen Auge sichtbaren) Ebene zusätzliche Daten auf der Farbkopie gespeichert, die nicht den Transparenzanforderungen entsprechen.

Offene Hardware und freie Firmware (oder entsprechendes Reverse Engineering) könnten dieses Problem, das wahrscheinlich alle modernen Drucker und Kopiergeräte betrifft, lösen. Wir wünschen allen, die sich damit beschäftigen, viel Erfolg.

Übrigens sind verräterische Spuren auf euren Ausdrucken nicht die einzige Gefahr, die in eurem Kopierer lauern kann. So wurde im April 2022 in einer anarchistischen Bibliothek in Paris eine Abhöreinrichtung entdeckt, die in einem Kopiergerät versteckt war.

Danksagung und Partizipation

Wir möchten uns an dieser Stelle bei allen bedanken, die die Grundlagen und Verfahren entwickelt haben, die wir für diesen Text nutzen konnten.

Solltest du weitere Ideen, Hinweise oder Verbesserungsvorschläge haben, dann schreib uns gern oder arbeite mit uns auf github an diesem Projekt.

Wenn ihr unsere Arbeit unterstützen möchtet, findet ihr hier unsere digitale Kaffeekasse. Auch unseren Plan, einen öffentlich zugänglichen und kostenfrei nutzbaren Shredder für Datenträger aufstellen, könnt ihr dort unterstützen. Um professionelle Druckprodukte datensparsam zu bestellen, könnt ihr unseren Druckservice nutzen.

Weiterführende Literatur

- Chiang et al.: Printer and Scanner Forensics (2008)

- Jiang-Chun Li, Fang Fang, Xing-Zhou Han, Biao Li, Wei Han, Qian Zhou: Stability and Specificity of Counterfeit Protection System Code (2019)

- Joost van Beusekom, Faisal Shafait, Thomas M. Breuel: Automatic Authentication of Color Laser Print-Outs Using Machine Identification Codes

- Marco Schreyer, Christian Schulze, Armin Stahl, Wolfgang Effelsberg: Intelligent Printing Technique Recognition and Photocopy Detection for Forensic Document Examination

- Mikkilineni et al.: Printer Forensics using SVM Techniques

- M. Uma Devi, C. Raghavendra Rao, Arun Agarwal: A Survey of Image Processing Techniques for Identification of Printing Technology in Document Forensic Perspective (2010)

- Ryan Gibson: Steganography: Hiding Data In Plain Sight

- Timo Richter, Stephan Escher, Dagmar Schönfeld, Thorsten Strufe: Forensic Analysis and Anonymisation of Printed Documents (2018)

- Trevor M. Bobka: Analysis of a Photocopier Hard Drive for Forensically Relevant Artifacts

- TU Dresden: Yellow dots identify printers: Computer scientists of TU Dresden develop a tool for printer anonymisation (2018)

Presse

- heise.de: Anonymes Drucken und Kopieren nahzu unmöglich (2017)

- heise.de: Bürgerrechtler wollen Spionage per Farblaser-Ausdruck dokumentieren (2005)

- SRF: Der Spion im Farbdrucker (2019)

Guides

Erwähnungen

- anarsec.guide - Remove Identifying Metadata From Files

- Cipherbrain - Neues zu den gelben Punkten auf Laser-Ausdrucken

- kryptografie.de - Yellow Dots Code (Machine Identification Code für Farblaserdrucker)

Fußnoten

1 https://vkldata.com/Open-Source-Projekte

2 https://github.com/snovvcrash/usbrip

3 https://forensafe.com/blogs/usbforensics.html

4 https://linuxhint.com/usb_forensics/

5 https://www.researchgate.net/publication/325976319_Reverse_Engineering_the_Machine_Identification_Code

6 https://bigbrotherawards.de/2004/technik-canon

7 https://murdoch.is/projects/currency/

8 https://murdoch.is/talks/ccc04_counterfeiting.pdf

9 https://people.duke.edu/~ng46/collections/steg-currency-detection.htm